1. 서론: AI와 AI 에이전트 보안의 역설

2025년, 인공지능은 고객 서비스부터 자율 소프트웨어 에이전트까지 모든 산업을 재편하고 있습니다. 생성형 AI와 Agentic AI(자율적으로 판단하고 동작하는 AI 시스템)는 전례 없는 생산성을 약속합니다. 특히 Model Context Protocol(MCP)과 같은 프레임워크는 AI 에이전트가 외부 도구나 API와 직접 통합될 수 있게 하여 그 위력을 더욱 키우고 있습니다.

하지만 이러한 기술적 발전에는 어두운 그림자도 있습니다. 기업의 혁신을 가능하게 하는 기술들이 이제 공격자들에게 무기로 활용되고 있습니다. 자율적으로 움직이는 AI 기반 공격은 사람의 능력을 뛰어넘는 속도로 취약점을 탐색하고, 적응하며, 악용할 수 있습니다. AWS 고객들에게 이는 더욱 심각한 문제입니다. 단 한 번의 잘못된 WAF 설정만으로도 대규모 데이터 유출, 사기, 규제 위반으로 이어질 수 있기 때문입니다.

이때 필요한 것이 바로 Cloudbric Managed Rules for AWS WAF입니다. 기본 WAF 규칙의 한계를 넘어, 선제적이고 AI 대응이 가능한 보안을 제공합니다.

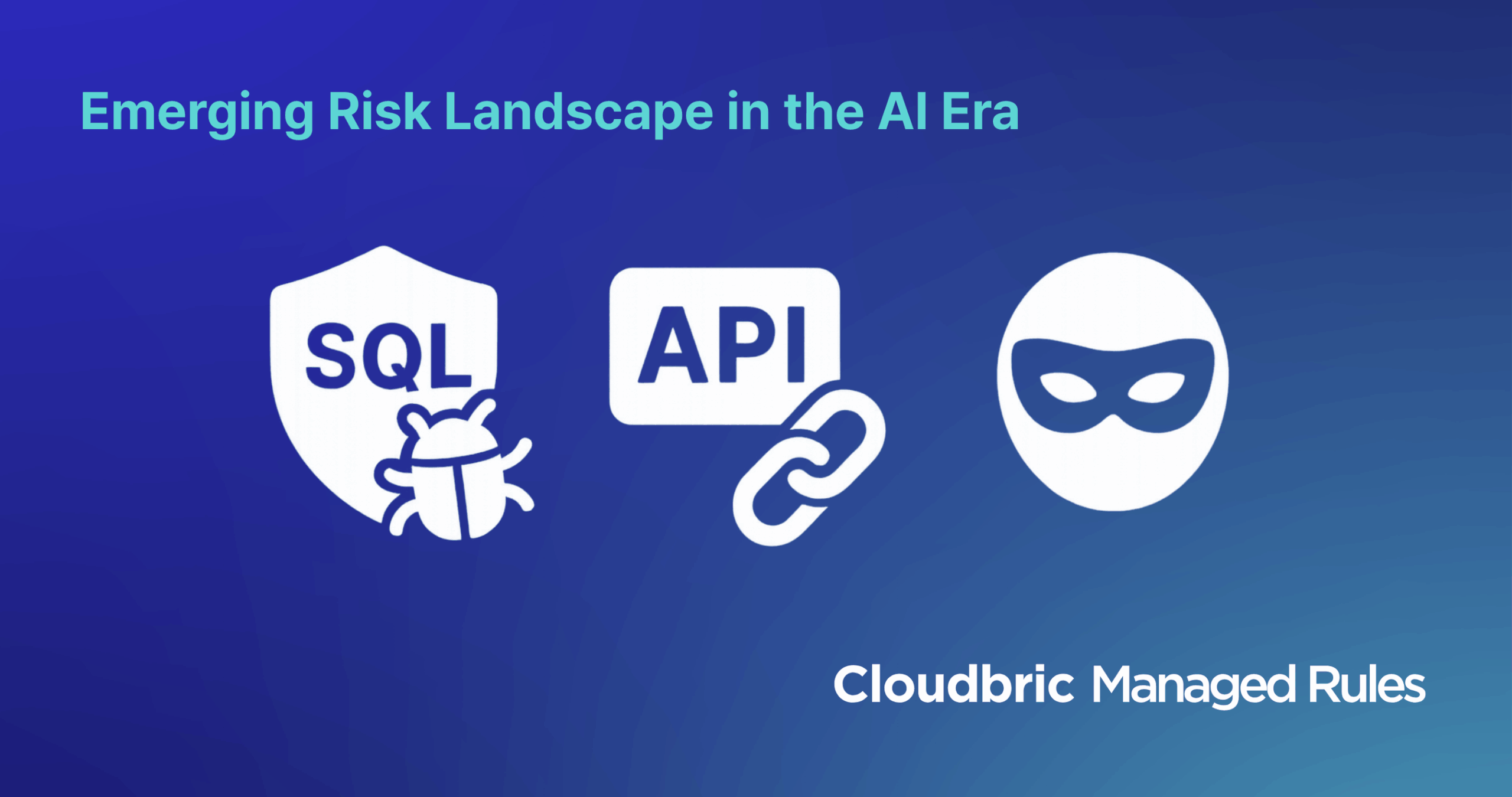

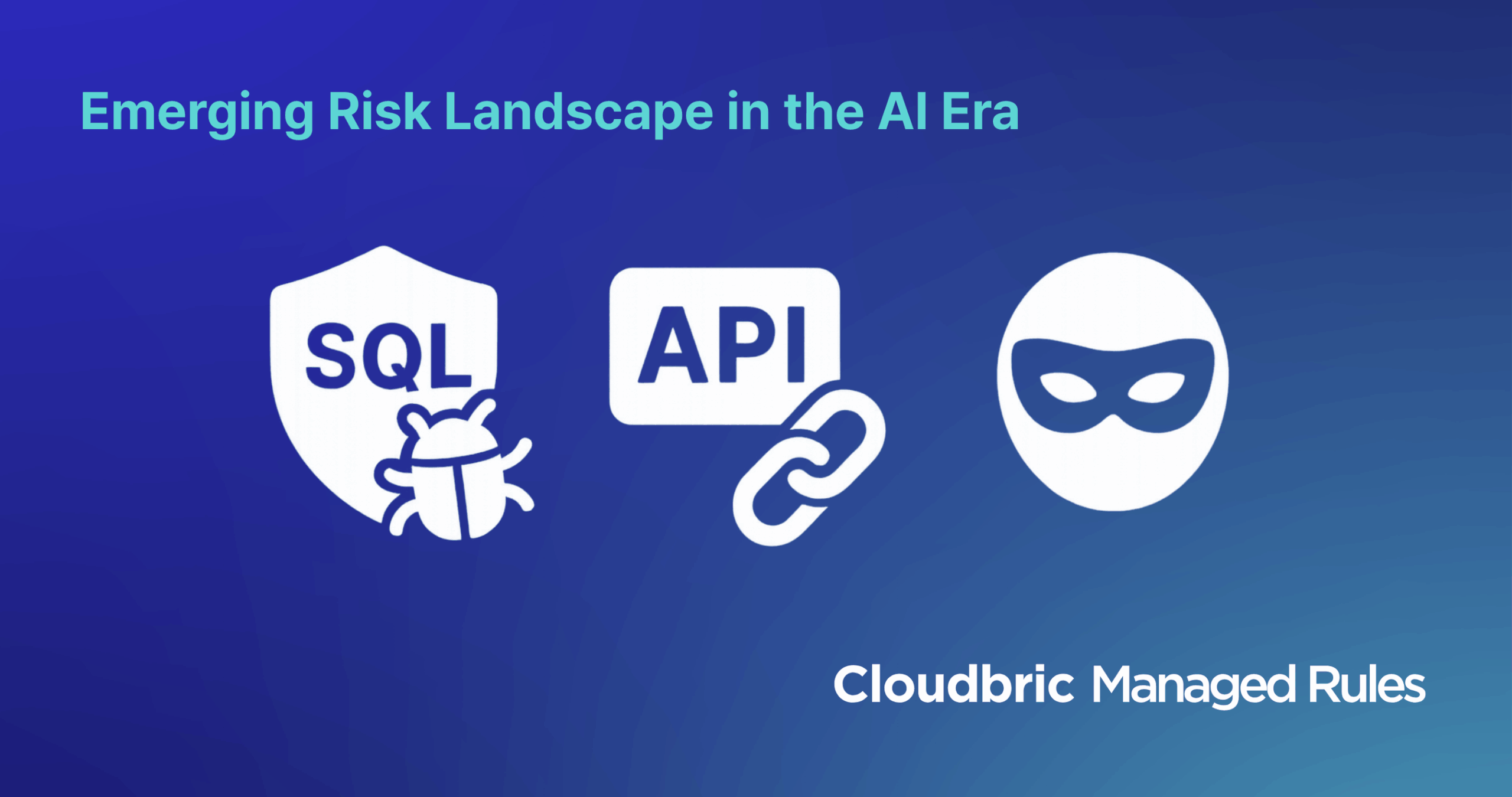

2. AI 시대의 새로운 위험 환경

AI 기반 공격

공격자들은 AI를 이용해 수천 가지 새로운 SQL Injection, XSS, 비즈니스 로직 악용 페이로드를 생성합니다. 정적인 스크립트와 달리, 이 공격들은 실시간으로 진화하며 시그니처 기반 방어를 쉽게 우회합니다.

MCP & API 취약점 악용

MCP 같은 프레임워크로 AI 에이전트가 직접 API와 상호작용할 수 있습니다. API가 보호되지 않으면 민감한 데이터 유출이나 무단 조작의 취약점으로 전락합니다.

익명 트래픽 급증

AI 기반 봇은 VPN, Tor, 프록시 네트워크 뒤에 숨어 흔적을 감춥니다. 이를 통해 대규모 사기, 위치 기반 우회, DDoS 공격이 가능해집니다.

기존 AWS WAF 규칙만으로는 이러한 적응형 AI 위협을 막기 어렵습니다. 이제 기업에는 더 탄탄한 보안이 필요합니다.

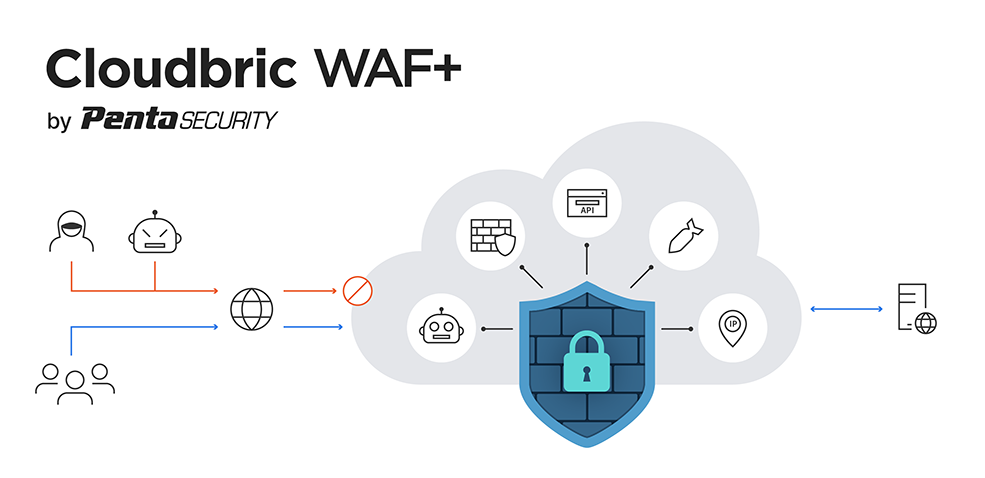

3. Cloudbric Managed Rules가 AWS WAF를 강화하는 방법

Cloudbric의 매니지드 룰 그룹은 AWS Marketplace에서 제공되며, AI 시대의 위험에 대응할 수 있도록 설계된 여섯 가지 보호 계층을 제공합니다.

- OWASP Top 10 보호

SQL Injection, XSS 등 가장 흔하고 위험한 위협을 차단합니다.

· AI 리스크 연계: AI 툴은 대규모 인젝션 페이로드를 자동 생성할 수 있습니다. 가트너·Frost & Sullivan에서 인정받은 Cloudbric의 논리 기반 탐지 엔진을 통해 진화하는 공격 패턴을 애플리케이션에 도달하기 전 차단합니다.

- 악성 IP 보호

171개국 70만 개 웹사이트를 커버하는 ThreatDB 기반 글로벌 위협 인텔리전스를 활용하여 보호합니다.

· AI 리스크 연계: AI가 조종하는 봇넷은 악성 IP 풀을 재활용하는 경우가 잦습니다. Cloudbric은 이미 알고 있는 악성 트래픽을 자동 차단해 AI 기반 대규모 공격을 원천 봉쇄합니다.

- API 보호

OWASP API Security Top 10에 포함된 위협을 차단하며, 인젝션, 과도한 데이터 노출, API 오남용을 방어합니다.

· AI 리스크 연계: Agentic AI 에이전트는 API를 남용해 민감한 데이터를 유출하려 합니다. Cloudbric은 JSON, XML, YAML 데이터를 검증해 데이터 유출 및 인젝션을 예방합니다.

- 봇 보호

악성 봇, 스캐너, 크롤러를 탐지 및 차단합니다.

· AI 리스크 연계: 생성형 AI는 봇을 더 지능적이고 탐지하기 어렵게 만듭니다. Cloudbric의 패턴 분석은 성능과 매출에 피해를 줄 수 있는 자동화된 행위를 효과적으로 차단합니다.

- 프로토콜 유효성 보호

들어오는 트래픽이 표준 프로토콜 형식에 맞는지 검증합니다.

· AI 리스크 연계: Agentic AI 에이전트는 탐지를 피하기 위해 비표준 프로토콜을 생성하기도 합니다. Cloudbric은 프로토콜 정확성을 보장하여 우회 기법과 제로데이형 공격을 차단합니다.

- 익명 IP 보호

VPN, DNS 프록시, 데이터센터, 릴레이, P2P 네트워크에서 발생하는 트래픽을 식별합니다.

· AI 리스크 연계: AI 기반 사기 그룹은 익명 IP를 활용해 탐지를 피합니다. Cloudbric은 위치 기반 위협, DDoS, 라이선스 악용까지 예방합니다.

4. Cloudbric vs. 기본 AWS WAF 규칙

- 기본 AWS 규칙: 기본적인 보호에는 적합하지만, 시그니처 기반과 반응형 보호라는 점에서 한계가 있습니다.

- Cloudbric Managed Rules: 글로벌 데이터를 기반으로 한 위협 데이터, 논리 기반 탐지, AI 위협에 맞춘 적응형 방어를 제공합니다.

→ 결과적으로 더 빠른 업데이트, 낮은 오탐률, 예측하기 어려운 AI 기반 위협에 대한 회복력을 확보할 수 있습니다.

5. AI 시대의 실제 활용 사례

- 이커머스: Cloudbric은 한정판 상품을 노리는 AI 기반 봇을 차단해 재고 보호에 성공했습니다.

- 핀테크: Cloudbric은 MCP 기반 AI 에이전트가 API를 악용해 고객 데이터를 탈취하려는 시도를 방어했습니다.

- 컴플라이언스: 헬스케어 기업은 Cloudbric을 통해 AI 공격으로부터 환자정보(PHI)를 보호하여 HIPAA와 GDPR을 준수했습니다.

6. 결론

AI는 비즈니스를 변화시키는 동시에 사이버 범죄를 더욱 정교하게 만들고 있습니다. 자율형 봇부터 MCP 기반 공격까지, 위협은 날로 확대되고 있습니다. 기본 AWS WAF 규칙만으로는 이 속도를 따라잡기 어렵습니다.

Cloudbric Managed Rules for AWS WAF는 AI 시대 위협에 맞서 기업을 지켜주는 첫 번째 방어선입니다.

- OWASP Top 10 보호

- 악성 IP & 봇 보호

- API 보안 (MCP 관련 리스크 대응)

- 익명 IP 보호

- 프로토콜 유효성 보호

지금 바로 AWS Marketplace에서 Cloudbric Managed Rules를 구독하고, 차세대 AI 위협에 대비한 선제적 보안을 경험해 보세요.

👉 국내 최초, 국내 유일 AWS Marketplace 규칙 그룹, Cloudbric Managed Rules for AWS WAF 자세히 알아보기