최근 몇 년간 API 보안은 사이버 보안 분야에서 주요 이슈로 부각되고 있습니다. 글로벌 IT 시장조사 전문기관 가트너(Gartner)는 API 보안의 중요성을 인지하고, 이를 반영한 새로운 웹 애플리케이션 보안 모델인 ‘웹 애플리케이션 및 API 보안(Web Application and API Security, WAAP)’을 제안한 바 있습니다. API(Application Programming Interface, 응용 프로그래밍 인터페이스)는 두 소프트웨어 구성요소가 일정한 정의와 프로토콜에 따라 상호 소통할 수 있도록 하는 메커니즘입니다. 일반적으로 API는 데이터와 서비스를 제공하여 개발자들이 기존 데이터와 기능을 활용해 새로운 애플리케이션과 도구를 개발할 수 있도록 합니다.

예를 들어, 새로운 음식 배달 앱에서 지역 내 식당 위치를 지도에 표시해야 할 경우, 개발자가 직접 지도를 만들고 모든 식당 데이터를 수집하는 것은 비효율적입니다. 대신 구글 지도(Google Maps)와 같은 기존 지도 API를 활용해 필요한 데이터를 가져오는 방식을 사용할 수 있습니다.

API는 다음과 같은 이유로 현대 소프트웨어 개발에 필수적인 요소가 되고 있습니다.

- 상호운용성(Interoperability)

API는 서로 다른 소프트웨어 시스템 간의 상호운용성을 촉진합니다. 이를 통해 각기 다른 개발자가 만든 애플리케이션과 서비스가 함께 작동하고 데이터를 공유하며 통합 솔루션을 제공합니다.

- 모듈화 개발(Modular Development)

API를 통해 복잡한 시스템을 더 작고 관리하기 쉬운 구성 요소로 나누어 소프트웨어 개발, 테스트, 유지보수가 용이해집니다. 개발자는 특정 기능 구축과 업데이트에 집중할 수 있습니다.

- 크로스 플랫폼 통합(Cross-Platform Integration)

API는 서로 다른 기기 및 환경 간에 애플리케이션이 작동할 수 있도록 지원합니다.

- 데이터 접근 및 공유(Data Access and Sharing)

API는 애플리케이션 간 데이터를 교환하는 구조화된 방식을 정의하며, 주로 JSON(JavaScript Object Notation)이나 XML(Extensible Markup Language) 형식을 사용합니다. 이러한 표준화 덕분에 요청하는 애플리케이션과 제공하는 시스템 모두 데이터를 쉽게 해석하고 처리할 수 있습니다.

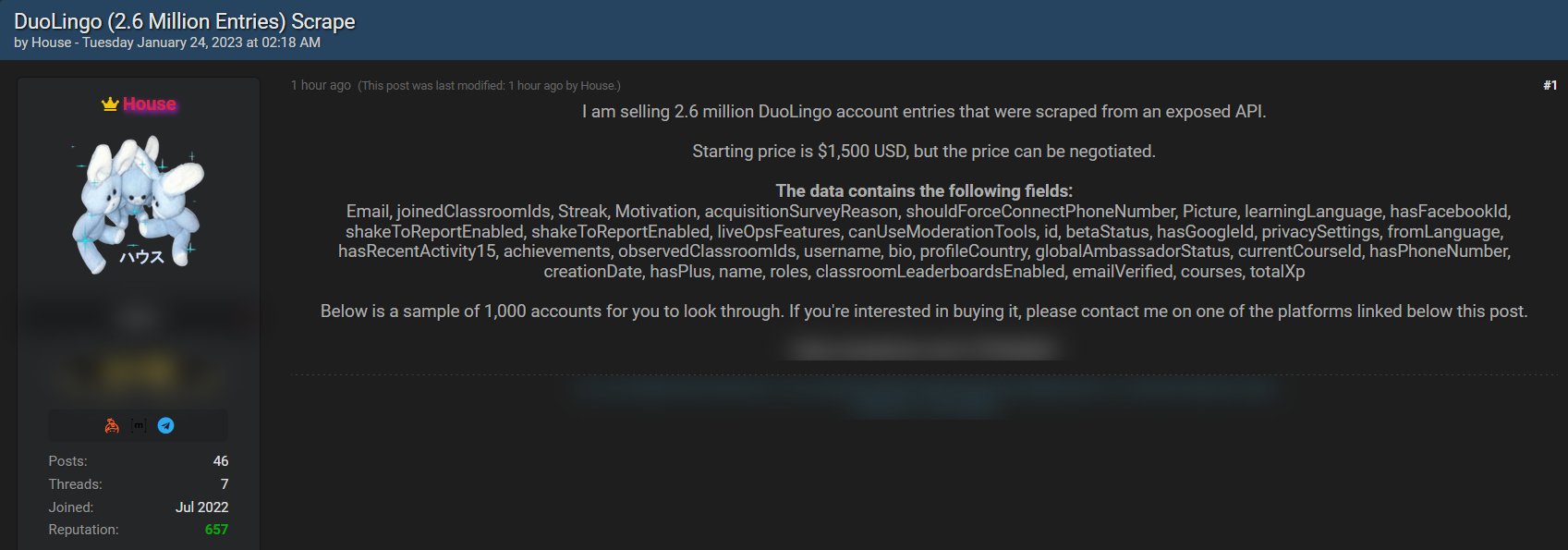

하지만 이러한 장점에도 불구하고 모든 API가 보안 조치를 갖추고 있는 것은 아닙니다. API를 겨냥한 공격 사례가 점차 증가하여 서비스에 심각한 피해를 입히는 경우가 많아지고 있습니다. 대표적인 사례가 듀오링고(Duolingo)입니다. 듀오링고는 전 세계적으로 인기 있는 언어 학습 애플리케이션을 운영하는 기업으로, 2022년 1분기 말 기준 월간 활성 사용자 수가 약 4,920만 명에 달하는 것으로 추산됩니다. 방대한 사용자 데이터를 보유한 만큼 해커들의 주요 표적이 되었는데, 2023년 1월 다크웹 해킹 포럼 ‘Breached’에 듀오링고 사용자 260만 명의 개인정보가 유출되어 공개되었습니다. 유출된 데이터에는 이메일 주소, 이름, 사용자명, 기타 프로필 정보가 포함되어 있었습니다.

screenshot courtesy of FalconFeedsio

해커는 듀오링고 API의 취약점을 통해 사용자 데이터를 탈취한 것으로 알려졌습니다. 당시 듀오링고 API는 이메일이나 사용자명만으로 사용자 정보에 접근할 수 있도록 설계되어 있었으며, 추가적인 인증 절차가 없었습니다. 따라서 요청이 실제 사용자로부터 온 것인지 확인하는 보안 조치가 전혀 없어 사용자 데이터에 대한 접근이 제한되지 않았습니다. 이 사건은 OWASP(Open Web Application Security Project, 웹 애플리케이션 보안에 중점을 둔 국제 비영리 단체)의 API Security Top 10 2023 중 다음 두 가지 취약점에 해당합니다.

- API2:2023 – 인증 취약점(Broken Authentication)

- API3:2023 – 객체 속성 권한 부여 취약점(Broken Object Property Level Authorization, BOLA)

API가 해커들의 주요 공격 대상이 됨에 따라, API 보안을 구축하는 것은 API를 제공하는 모든 조직과 기업에 있어 매우 중요한 과제가 되었습니다. 이미 시장에는 다양한 API 보안 솔루션이 존재하지만, 내가 속한 환경에 가장 적합한 솔루션은 무엇인지 선택하는 것이 중요합니다.

다양한 목적의 수많은 API가 존재하는 만큼, API 보안 솔루션도 여러 방향과 접근법을 취할 수 있습니다. 예를 들어, 일부 솔루션은 인젝션 공격(Injection)이나 인증 취약점(Broken Authentication)과 같은 특정 취약점에 집중하는 반면, 다른 솔루션은 API 탐지(API Discovery)에 중점을 두기도 하고, 또 다른 솔루션은 API 게이트웨이(API Gateway)에 집중할 수도 있습니다. 따라서 어떤 솔루션이 최고라고 단정하기 어렵고, 각 조직과 기업이 자신의 환경과 요구사항을 신중히 평가한 후 적합한 솔루션을 도입하는 것이 중요합니다.

클라우드브릭 매니지드 룰 – API 보안 (Cloudbric Managed Rules – API Protection)

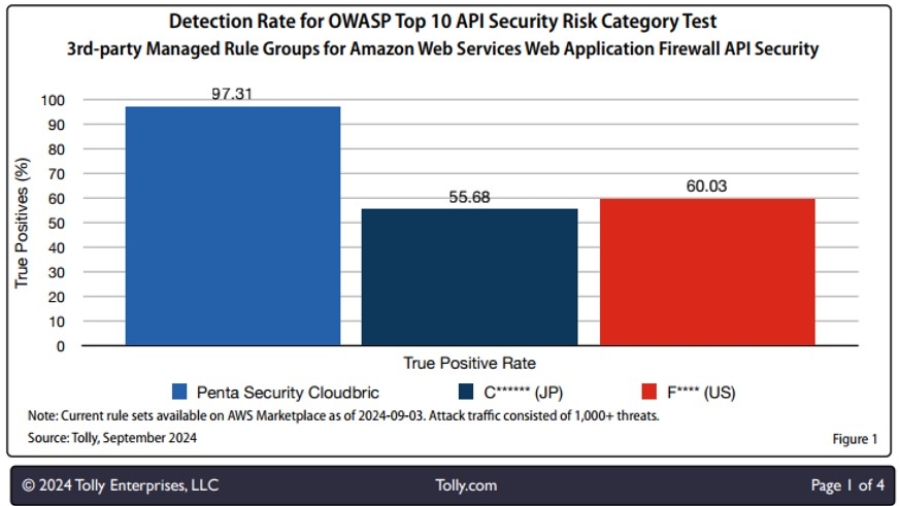

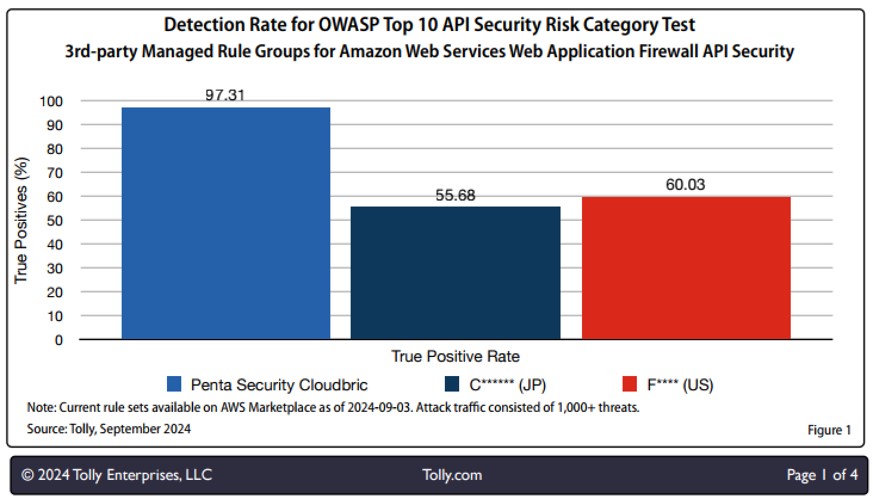

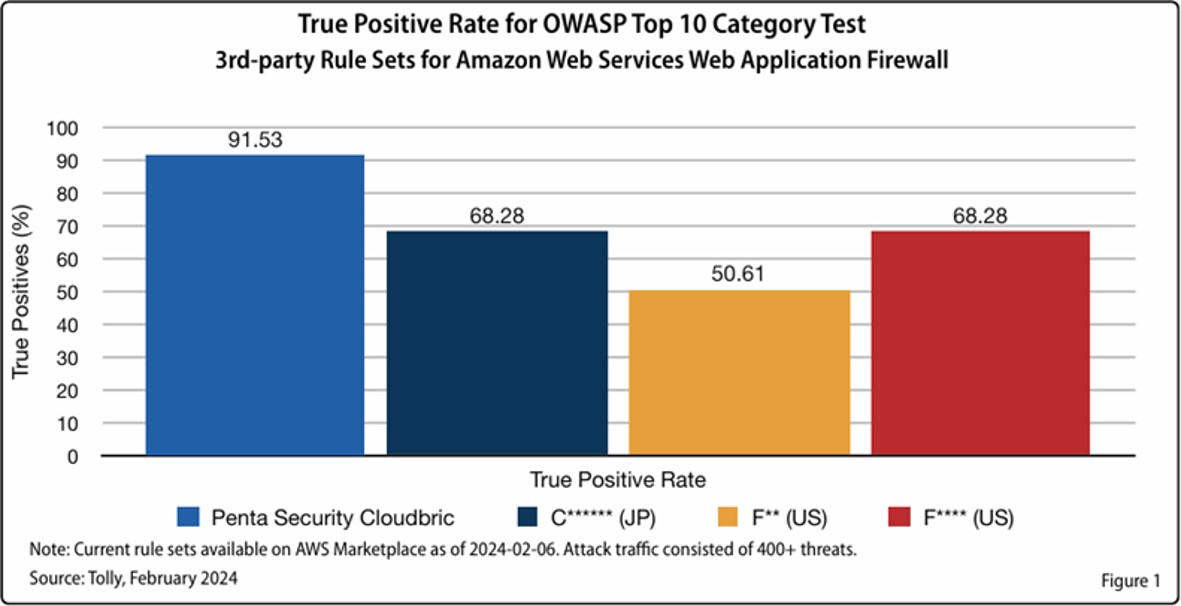

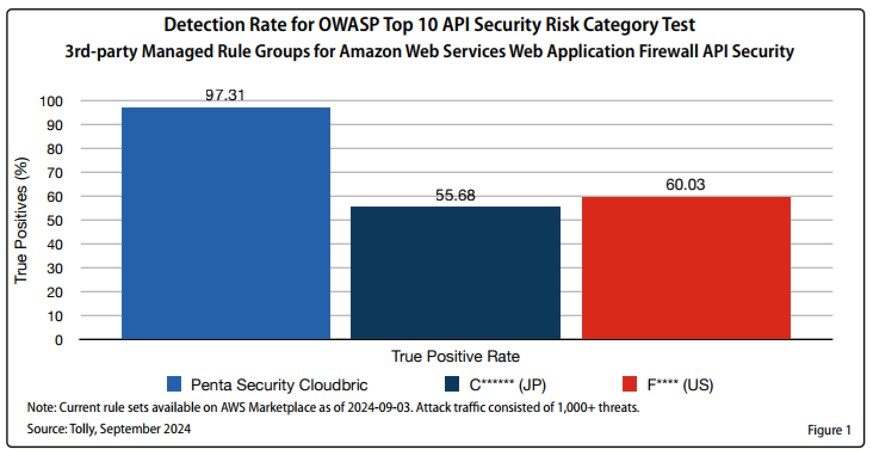

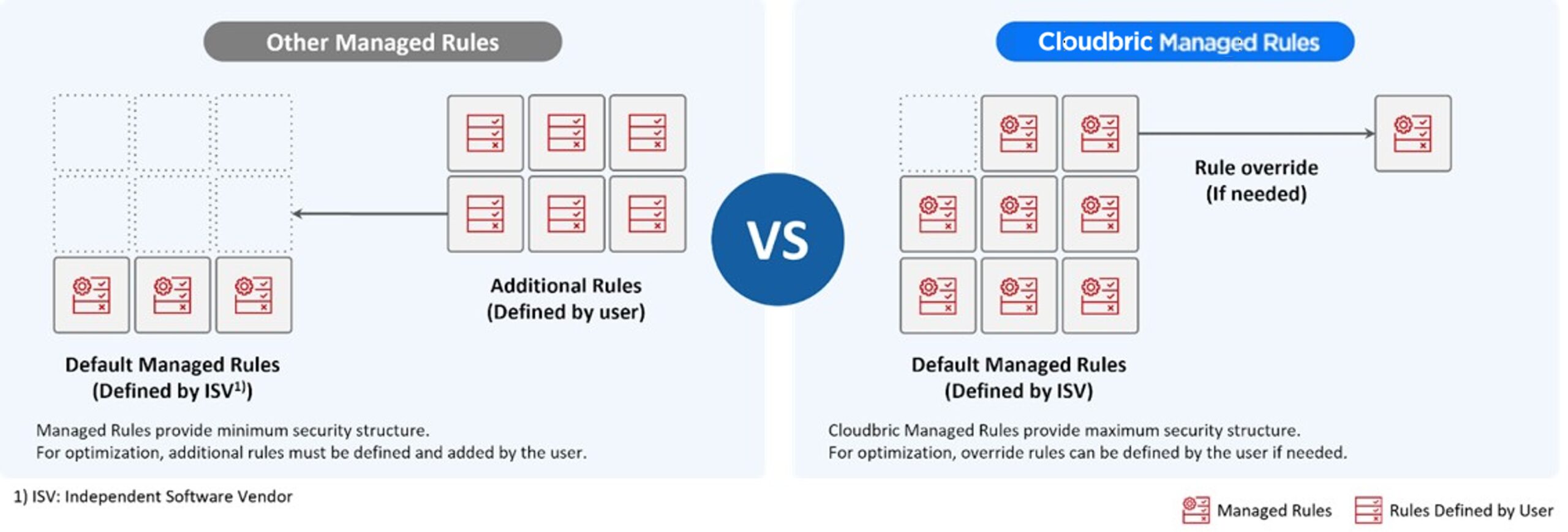

펜타시큐리티는 API 보안을 위해 실제 API 공격과 취약점에 초점을 맞춘 서비스를 제공합니다. ‘Cloudbric Managed Rules – API Protection’은 AWS WAF용 관리형 규칙 그룹의 특성을 활용해 보안 벤더가 사전 정의한 보안 규칙을 제품 구독을 통해 간단히 적용할 수 있도록 하는 이점을 바탕으로, AWS WAF 사용자가 API 공격을 탐지하고 차단하는 빠르고 쉬운 서비스를 제공합니다. 펜타시큐리티 API 보안 서비스는 OWASP의 API 보안 상위 10대 위협에 대비하기 위해 설계되었습니다. 이를 위해 펜타시큐리티의 자체 사이버 위협 인텔리전스(CTI)를 통해 수집 및 분석된 API 공격 데이터를 활용해 알려진 API 공격에 대한 보안을 구축합니다. 또한 XML, JSON, YAML 데이터에 대한 검증 및 보호 기능을 제공합니다. API Protection은 제3자 IT 테스트, 검증 및 분석 회사인 The Tolly Group이 실시한 비교 테스트를 통해 AWS 마켓플레이스에서 현재 제공되는 API 보안 관리 규칙 그룹 중 가장 높은 탐지율을 기록한 바 있습니다.

The Tolly Group – 3rd-party IT Testing, Validation, & Analysis

펜타시큐리티의 ‘Cloudbric Managed Rules – API Protection’은 이용한 만큼 결제하는 효율적인 가격 정책을 제공합니다. 이를 통해 사용자들은 보안 전문 지식 없이 제품 구독만으로 강력한 API 보안을 손쉽게 구현할 수 있습니다. Cloudbric Managed Rules – API Protection에 대한 자세한 설명은 아래 페이지에서 확인하세요.

👉Cloudbric Managed Rules – API Protection

👉관련 포스트: AWS 보안을 위해 Cloudbric Managed Rules을 활용하는 방법

Cloudbric Managed Rules 자세히 보기 Cloudbric Managed Rules 문의하기